Авторизация Kerberos позволяет прозрачно (без запроса имени пользователя и его пароля) авторизовать пользователей домена Active Directory. При авторизации через Kerberos сервер UserGate работает с контроллерами домена, которые выполняют проверку пользователя, который получает доступ в интернет.

Важно! Для авторизации пользователей через Kerberos пользователи должны входить в группу Domain users (пользователи домена) в AD.

1. Создадим DNS записи для сервера UserGate. Необходимо создавать записи типа A, не создавайте записи типа CNAME.

![]()

Где 10.1.10.21 IP адрес интерфейса UserGate подключенного в зону Trusted.

2. Создадим пользователя в домене AD, например kerb@kraftec.net с опцией password never expires (срок действия пароля не ограничен). Установим пароль пользователю kerb.

Важно! Не использовать символы национальных алфавитов, например, кириллицу, в именах пользователя kerb или в организационных единицах AD, где вы планируете создать учетную запись kerb.

Важно! Пользователь для Kerberos и пользователь для LDAP-коннектора должны отличаться. Не использовать одну и туже учетную запись.

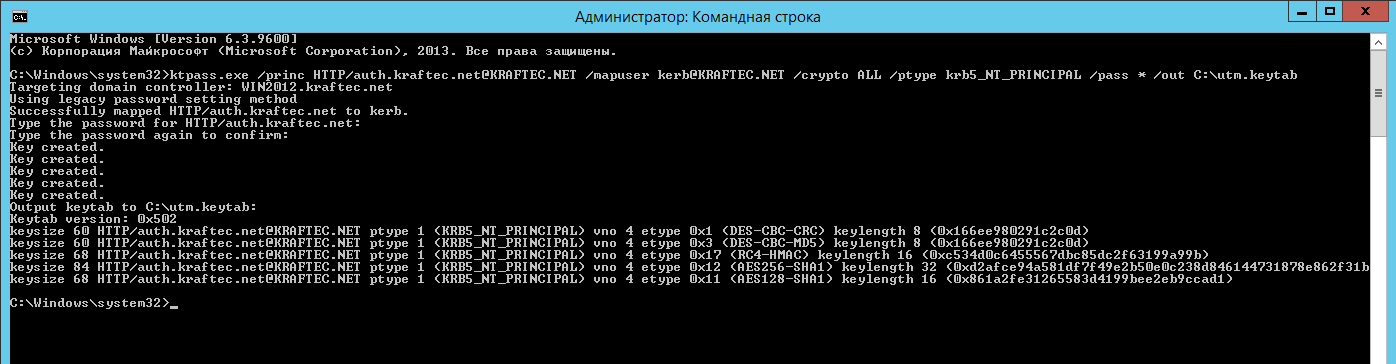

3. Создадим keytab файл на контроллере домена. Выполним следующую команду из-под администратора (команда в одну строку!):

ktpass.exe /princ HTTP/auth.kraftec.net@KRAFTEC.NET /mapuser kerb@KRAFTEC.NET /crypto ALL /ptype krb5_NT_PRINCIPAL /pass * /out C:\utm.keytab

Введем пароль пользователя kerb.

Важно! Команда чувствительна к регистру букв. В данном примере:

auth.kraftec.net --- DNS --- запись, созданная для сервера UserGate в пункте 1.

KRAFTEC.NET --- Kerberos realm domain, обязательно большими буквами.

kerb@KRAFTEC.NET --- имя пользователя в домене, созданное в пункте 2, имя realm-домена обязательно большими буквами.

4. В разделе DNS --- Системные DNS серверы укажем IP-адреса контроллеров домена.

5. Настроим синхронизацию времени с контроллером домена.

В разделе Настройки → Настройка времени сервера, установим Основной NTP-сервер --- IP адрес контроллера домена. В качестве запасного --- опционально --- укажем IP адрес другого контроллера домена.

![]()

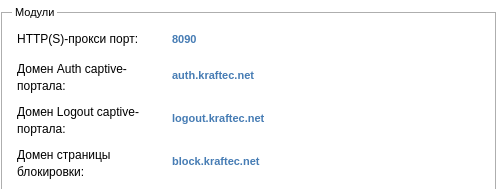

6. Изменим адрес домена Auth Captive-портала.

В разделе Настройки →Модули, изменим названия Доменов на созданные доменные имена в пункте 1.

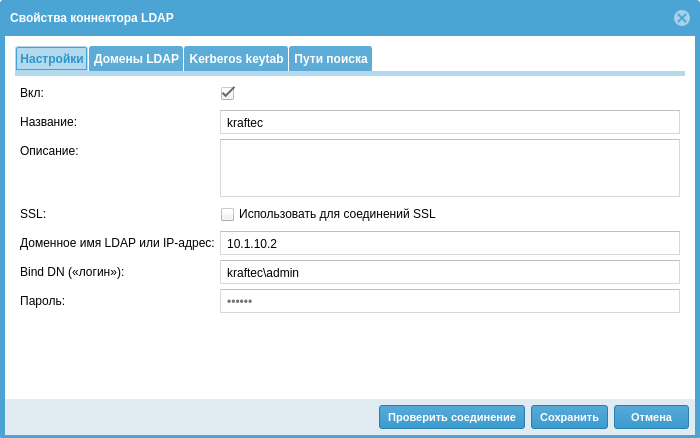

7. Создадим LDAP - коннектор для получения информации о пользователях и группах Active Directory и загрузим в него keytab - файл.

Перейдем в раздел Пользователи и устройства → Серверы авторизации, нажмем кнопку Добавить → Добавить LDAP коннектор.

В свойствах коннектора LDAP внесем следующие настройки:

Вкладка Настройки

Название: произвольное название LDAP - коннектора.

Доменное имя LDAP или IP-адрес: IP-адрес сервера контроллера домена.

Bind DN («логин»): внесем доменного пользователя в формате DOMAIN\username или username@domain для подключения к серверу LDAP. Данный пользователь уже должен быть заведен в домене.

Пароль: пароль пользователя для подключения к домену.

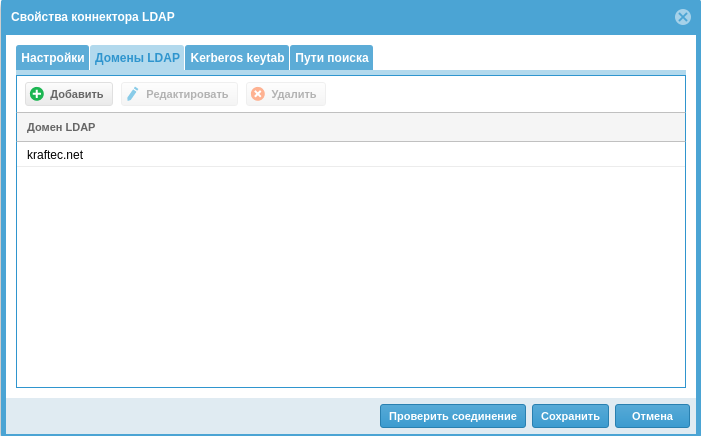

Вкладка Домены LDAP

Нажмем кнопку Добавить и внесем доменное имя LDAP

Вкладка Домены LDAP

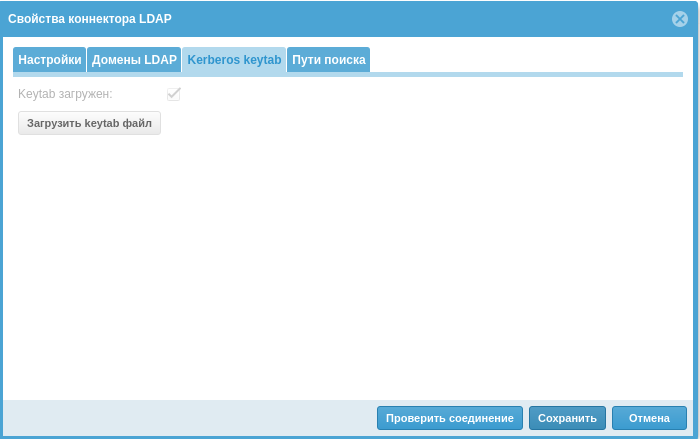

Нажмем кнопку Загрузить keytab файл и выберем файл, созданный в пункте 3.

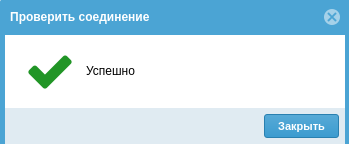

После внесения настроек нажмем на кнопку Проверить соединение. Если настройки внесены верно, получим сообщение об успехе.

Сохраним настройки LDAP коннектора нажав на кнопку Сохранить.

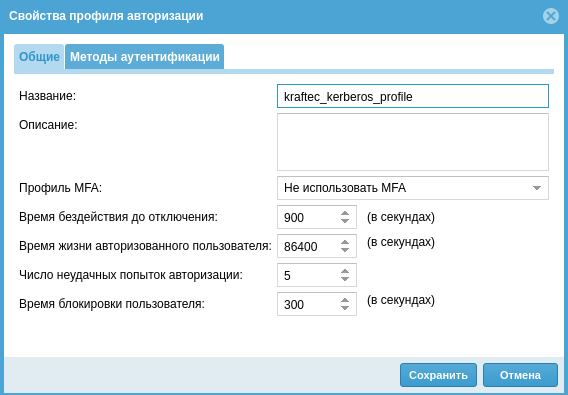

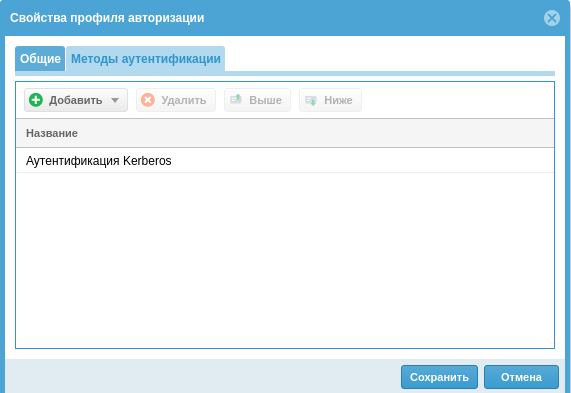

8. Создадим профиль авторизации для Kerberos.

В разделе Пользователи и устройства → Профили авторизации, нажмем кнопку Добавить.

Вкладке Общие.

Название: произвольное название профиля авторизации.

Вкладка Методы аутентификации

Нажмем кнопку Добавить и выберем Аутентификация Kerberos.

Сохраним настройки профиля авторизации нажав на кнопку Сохранить.

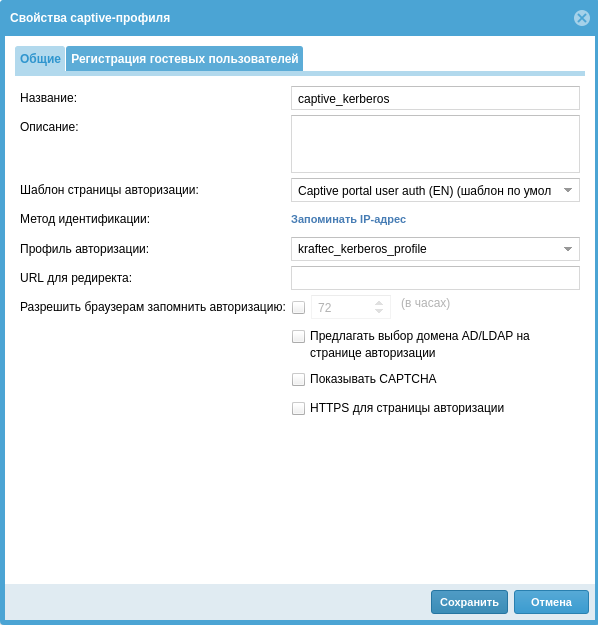

9. Создадим Captive-профиль.

В разделе Пользователи и устройства → Captive-профили, нажмем кнопку Добавить.

Вкладка Общие

Название: произвольное название captive --- профиля.

Профиль авторизации: выберем ранее созданный профиль авторизации.

Сохраним настройки Captive-профиля нажав на кнопку Сохранить.

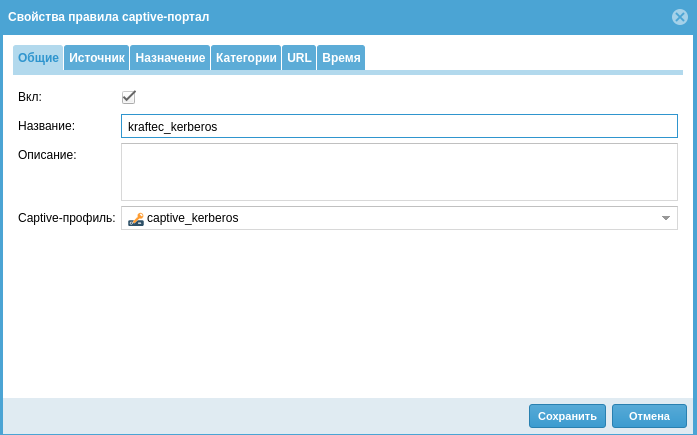

10. Создадим правило Captive-портала для авторизации Kerberos.

В разделе Пользователи и устройства → Captive-портал, нажмем кнопку Добавить.

Вкладка Общие

Название: произвольное название правила captive-портала.

Captive-профиль: выберем ранее созданный captive-профиль.

Сохраним настройки правила Captive-портала нажав на кнопку Сохранить.

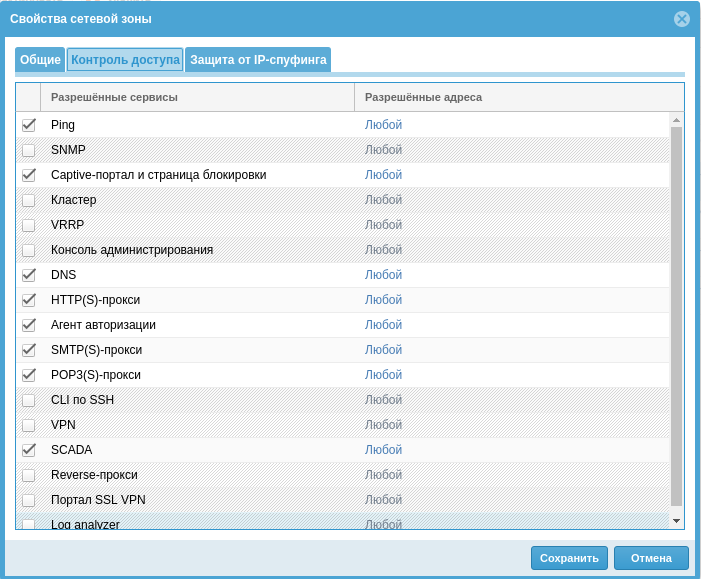

11. Разрешить доступ к сервису HTTP(S) для зоны.

В разделе Зоны разрешить доступ к сервису HTTP(S)-прокси для зоны, к которой подключены пользователи, авторизующиеся с помощью Kerberos.

12. Произведем настройки на компьютере пользователя.

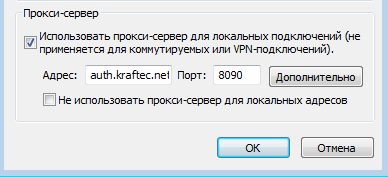

Настройка прокси-сервера для авторизации в стандартном режиме.

Панель управления → Свойства браузера → Подключения → Настройка сети → Прокси-сервер и указать FQDN (полное имя) и порт интерфейса UserGate, к которому будут подключены пользователи.

Настройка авторизации в прозрачном режиме.

Панель управления → Свойства браузера →безопасность → выберите зону Интернет → Уровень безопасности → Другой → Проверка подлинности пользователя и установите Автоматический вход в сеть с текущим именем пользователя и пароля.