Поступая на интерфейс, пакет проходит проверку соответствия правилам зоны в блоке DoS, Spoofing. Далее пакет обрабатывается в блоке Gateways, PBR, в котором помечается (маркируется) для дальнейшего использования в правилах маршрутизации.

Затем пакет без изменений проходит в блок с условным названием CHECK.

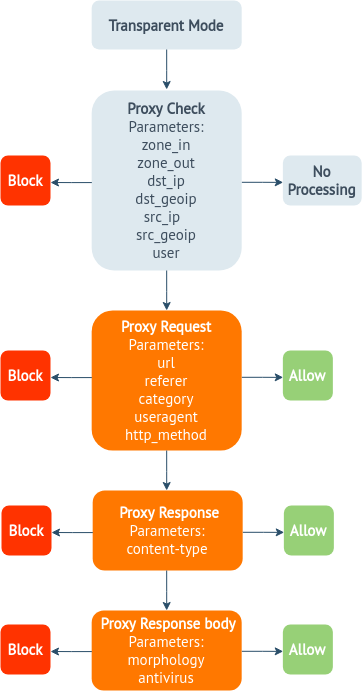

В режиме Transparent Proxy UserGate является посредником между клиентом и конечным сервером, выполняющим обработку и перехват трафика в соответствии с настроенными на UserGate политиками.

В случае использования Transparent Proxy Mode, по умолчанию, UserGate будет анализировать TCP-пакеты, отправляемые по портам 80 и 443.

В Transparent Proxy Mode обработка в блоке CHECK происходит по следующей схеме:

|

Transparent Proxy Mode |

|

|---|---|

|

HTTPS |

Rule Condition |

|

TCP

|

|

|

Client Hello

|

|

|

SSL Decrypt

|

|

|

HTTP (Method) req

|

|

|

HTTP (Method) res

|

|

UserGate анализирует весь TCP-трафик, но его перехват модулем Local Process осуществляется на финальной стадии установления надёжного TCP-соединения, т.е. на последнем этапе «трёхстороннего рукопожатия» (three-way handshake).

-

Если трафик не соответствует условиям правил инспектирования, контентной фильтрации, принадлежности сервисам ICAP и защиты почтового трафика, созданных на UserGate, то он будет перенаправлен в блоки License, Routing и далее.

-

Если трафик не был заблокирован клиентскими правилами межсетевого экрана, то происходит проверка соответствия условиям правил контентной фильтрации, запрещающих трафик по зонам, адресам источников/назначений и/или пользователям. В случае соответствия UserGate заблокирует данное соединение и отобразит страницу блокировки.

-

В случае отсутствия блокирующих правил контентной фильтрации по зонам, адресам источников/назначений или пользователям UserGate проверяет наличие правил фильтрации по другим параметрам (URL, категория сайта, тип контента и т.д.). Если правил нет, то блок CHECK пропускает трафик дальше без обработки; если такие правила есть - блок CHECK пропускает трафик без обработки, но продолжает его отслеживать до установления TLS-сессии.

После получения сообщения Client Hello, содержащего SNI, доступна фильтрация по доменам и категориям сайтов.

Если настроено инспектирование SSL, то на этом же этапе происходит проверка сертификата (корректность сертификата, срок действия и т.д.). Настройка правил инспектирования доступна по зонам, адресам, пользователям, категориям URL, доменам.

Если на данном этапе блокировка не произошла, то далее UserGate получает от пользователя HTTP Request (GET, PUT и т.д.), из которого можно получить информацию о реферере, URL, Useragent браузера, методе HTTP. Соответственно, эти же параметры могут быть использованы в качестве параметров фильтрации при настройке политик. На этом этапе доступна работа с URL. Поэтому, если трафик не расшифровывается, то доступна только фильтрация по доменным именам.

При получении ответа от сервера (HTTP Response) доступна информация о типе контента (содержится в заголовке HTTP Response) и тело сообщения. Соответственно, на данном этапе доступна фильтрация по типу контента, проверка морфологии, а также работает потоковый антивирус UserGate.

Если после проверки соответствия политикам UserGate трафик не был заблокирован, то он будет передан в блоки License (лицензирование трафика), Routing (проверка записей подключённых сетей, доступности шлюзов, записей виртуальных маршрутизаторов), L7, IDPS (проверка используемых приложений, также работает система обнаружения и предотвращения вторжений), Firewall, Shaper (настройка пропускной способности), NAT (настройка правил NAT, DNAT, Policy-based routing, Port Forwarding и Network Mapping) и передаётся на выходной интерфейс.

Т.к. в Transparent Proxy Mode из всего потока в обработку попадает только трафик, удовлетворяющий условиям политик, настроенных на UserGate, то Transparent Proxy Mode является более производительным при большом потоке веб-трафика по отношению к Explicit Proxy Mode.